Auftrag 2.3: Sicherheit und Isolierung

-

Isolierung von virtuellen Maschinen (VMs): Um das Risiko von Sicherheitsverletzungen zu minimieren, können virtuelle Maschinen auf verschiedene Weise voneinander isoliert werden:

- Netzwerksegmentierung: VMs in unterschiedliche Netzwerksegmente oder VLANs einordnen, um den Netzwerkverkehr zwischen ihnen zu kontrollieren.

- Ressourcenbeschränkungen: Beschränkungen für CPU, Speicher und andere Ressourcen festlegen, um eine gegenseitige Beeinflussung der Leistung zu verhindern.

- Separate Speicherzuweisung: Verwendung von separaten physischen Speichermedien oder separaten Partitionen/LUNs für jede VM.

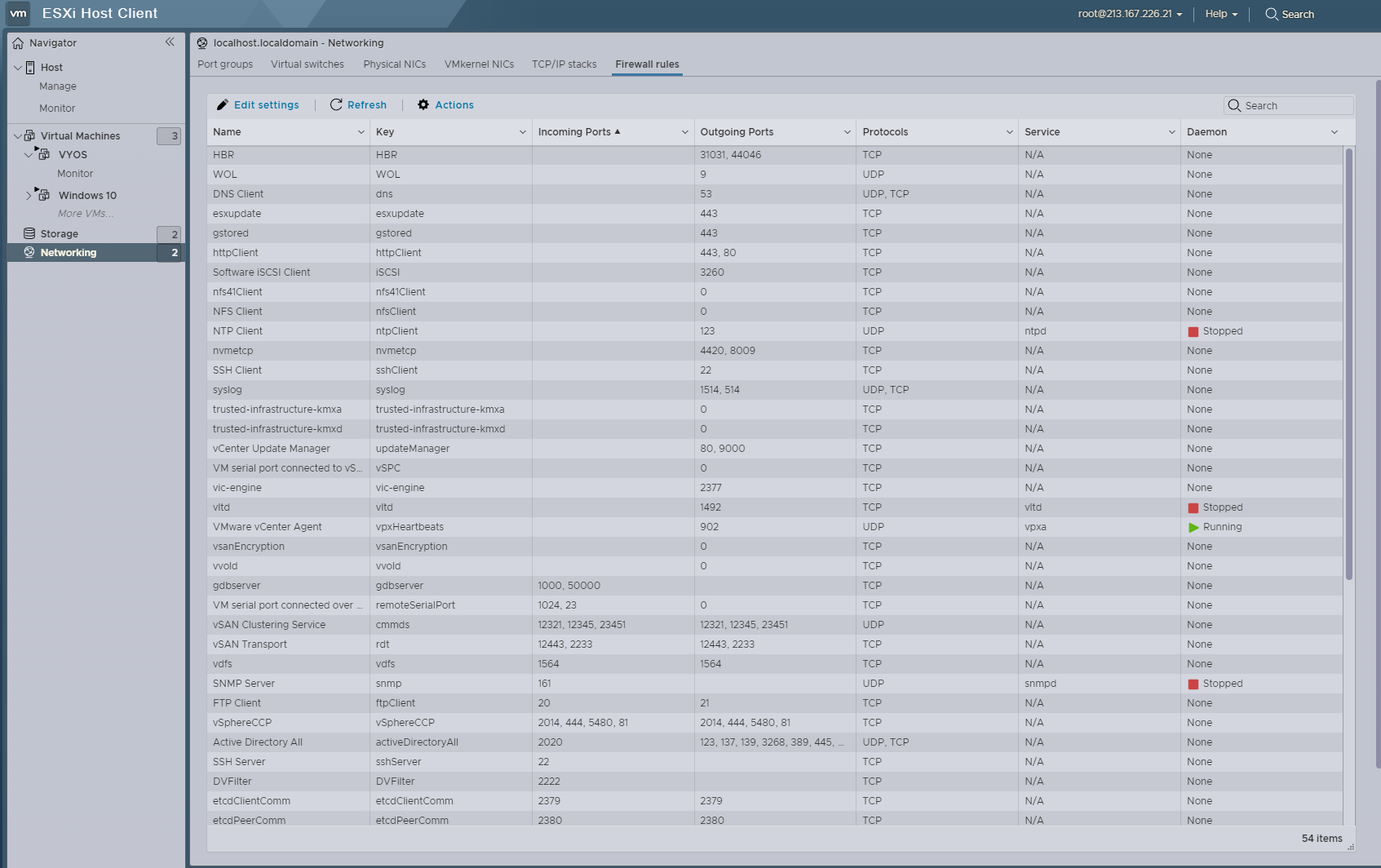

- Firewall- und Sicherheitsrichtlinien: Implementierung von VM-spezifischen Firewall-Regeln und Sicherheitsrichtlinien.

- Hypervisor-Sicherheit: Sicherstellen, dass der Hypervisor (wie ESXi) aktuell und richtig konfiguriert ist, um Isolation auf Hypervisor-Ebene zu gewährleisten.

- Zugriffskontrollen: Einschränkung des Zugriffs auf VMs durch Rollen-basierte Zugriffskontrollen und strenge Authentifizierungsmechanismen.

-

Isolationsgrad: Der Isolationsgrad bezieht sich auf das Maß, in dem Systemkomponenten (wie VMs) voneinander getrennt sind, um Interferenzen oder Sicherheitsverletzungen zu verhindern. Ein hoher Isolationsgrad bedeutet, dass die Aktivitäten einer Komponente minimale bis keine Auswirkungen auf andere Komponenten haben. In virtuellen Umgebungen bezieht sich dies auf die Trennung von VMs, um Datenlecks, Leistungsbeeinträchtigungen und andere Sicherheitsrisiken zu vermeiden.

-

Host-Firewall auf ESXi-Servern: ESXi-Server verfügen über eine Host-Firewall, um die Sicherheit zu erhöhen:

- Schutz des Management-Netzwerks: Die Firewall schützt das Management-Netzwerk des Hosts vor unautorisiertem Zugriff und möglichen Angriffen.

- Kontrolle des Datenverkehrs: Sie reguliert den eingehenden und ausgehenden Netzwerkverkehr zum und vom ESXi-Host.

- Abwehr von Bedrohungen: Sie hilft, Bedrohungen wie Port-Scans, unbefugte Zugriffe und andere Netzwerkangriffe abzuwehren.

-

Konfiguration der Host-Firewall auf einem ESXi-Server:

No Comments